Урок 9. Приватность и безопасность общения в Интернете и по телефону

На прошлом уроке мы с вами изучили основные риски использования общественных Wi-Fi-сетей и разобрались, как защитить свои данные при подключении к общественным беспроводным сетям в магазине, на вокзале, в аэропорту и т.д.

На прошлом уроке мы с вами изучили основные риски использования общественных Wi-Fi-сетей и разобрались, как защитить свои данные при подключении к общественным беспроводным сетям в магазине, на вокзале, в аэропорту и т.д.

Однако правда жизни заключается в том, что риски возникают не только при использовании незащищенного интернет-соединения. Многие риски возникают из-за необдуманных действий самих пользователей Сети и даже при обычном телефонном созвоне.

Базовые знания по этим направлениям у вас уже имеются, так что сегодняшний урок не должен оказаться слишком сложным.

Содержание:

- Как защитить свою приватность в Интернете?

- Защита от телефонного мошенничества и спам-звонков

- Проверочный тест

Нам помогут книги «Написанное остается. Как сделать интернет-общение безопасным и комфортным» [Д. Пэтчин, С. Хиндуя, 2020] и «Моя жизнь – мой выбор! Информационная безопасность и аналитическая грамотность» [А. Мишучкова, 2023].

Как защитить свою приватность в Интернете?

В нашем курсе мы много раз упоминали о том, что нельзя передавать конфиденциальную информацию через мессенджеры и электронную почту, что нужно генерировать уникальные сложные пароли и включать двухфакторную аутентификацию, использовать защищенное соединение и антивирусы, вовремя обновлять операционную систему и программное обеспечение.

Вы уже научились настраивать токены и шифрование, получили базовые знания об использовании программных и аппаратных систем обнаружения и предотвращения вторжений.

Вы имеете все необходимые знания, чтобы настроить удобный для себя вариант защиты аккаунта. Тем не менее, главной остается старая добрая рекомендация: не болтать лишнего по телефону и в мессенджерах и не передавать конфиденциальную информацию по телефону, электронной почте, в соцсетях и мессенджерах.

Сегодня мы будем разбираться, кто и каким образом может перехватить информацию из мессенджеров, почты и телефонных разговоров, и как от этого защититься или хотя бы минимизировать такую вероятность, если вам нужно передать чувствительную информацию через эти каналы связи.

Мессенджеры

Почему нельзя передавать конфиденциальную информацию через мессенджеры? Передача конфиденциальной информации через мессенджеры может быть небезопасной по нескольким причинам.

Хотя многие мессенджеры используют шифрование для защиты данных, существуют методы и инструменты, которые злоумышленники могут использовать для перехвата и расшифровки сообщений. Вот как это может быть реализовано и почему важно быть осторожным.

Причины небезопасности мессенджеров:

1 | Уязвимости в программном обеспечении – они обнаруживаются по мере использования каждой новой версии приложения и могут быть использованы хакерами для получения несанкционированного доступа к данным. |

2 | Взлом шифрования – разработчики мессенджеров работают над улучшением шифрования, однако хакеры не дремлют и изобретают новые пути обхода шифров. |

3 | Социальная инженерия и фишинг – злоумышленники могут использовать методы социальной инженерии и обман для получения доступа к учетным записям пользователей. |

4 | Потеря контроля над устройством – злоумышленники могут получить доступ ко всем сообщениям и данным при помощи специальных программ. |

5 | Визуальная доступность мессенджеров для посторонних – пользуясь смартфоном в общественных местах и отвечая на сообщения в транспорте, на вокзале, в магазине, пользователь всегда рискует, что его переписка станет достоянием гласности. |

Насчет того, что ваши сообщения в мессенджерах могут просто подсмотреть, думается, все ясно, поэтому давайте рассмотрим технические методы перехвата информации:

- Сниффинг сетевого трафика.

- Man-in-the-Middle атаки.

- Спуфинг-атаки.

- Шпионское ПО.

Теперь чуть подробнее об этих угрозах.

Сниффинг – это перехват и анализ сетевых пакетов. Термин является производным от английского sniff, что переводится как «нюхать». Подразумевается, что злоумышленники как бы «вынюхивают» трафик с целью найти там нечто привлекательное. Преступление совершается с помощью особого класса приложений или аппаратных устройств – снифферов.

Таким образом, сниффер – это тип программного обеспечения либо техническое устройство, которое анализирует весь входящий и исходящий трафик с устройства.

Для программного сниффинга используется специальный софт. Например, Wireshark – программа для анализа сетевого трафика, которая может перехватывать пакеты данных, передаваемые через сеть. Если сообщения не зашифрованы или шифрование слабо, их можно прочитать.

Процесс перехвата идет следующим образом:

- Подключение к той же сети, что и потенциальная жертва.

- Запуск Wireshark для захвата пакетов.

- Фильтрация трафика по портам и протоколам, используемым мессенджером.

- Анализ захваченных данных.

Далее злоумышленники распоряжаются незаконно полученными из мессенджеров данными на свое усмотрение, что может привести к финансовым и/или репутационным издержкам. Так работают программные снифферы.

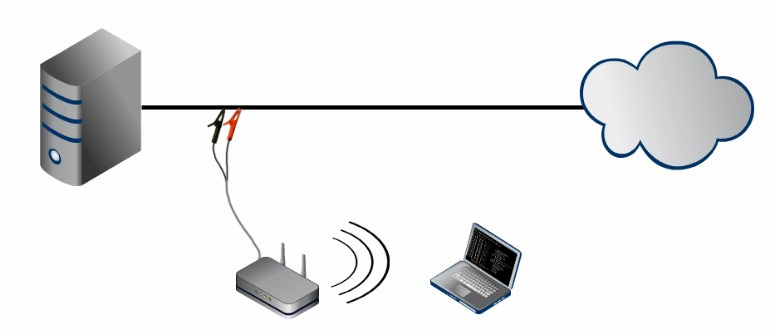

Аппаратные снифферы бывают разных типов, могут по-разному выглядеть, и неспециалисту зачастую сложно понять, что находящееся перед ним устройство – это и есть сниффер. Самый простейший сниффер умельцы могут изготовить самостоятельно и подключить к участку сети:

Для подключения нужно разрезать внешнюю оболочку кабеля без повреждения проводов:

Такое подключение позволяет перехватить 100% пакетов данных, проходящих конкретно через тот участок сети, куда подключен сниффер. Это главное преимущество аппаратного сниффера перед программными средствами, на которые воздействуют алгоритмы фильтрации, маршрутизации и другие преднамеренные или случайные причины.

Больше информации для заинтересовавшихся можно найти в статье «Что такое сниффер: анализ трафика и перехват данных» [ishosting, 2023]. Мнения экспертов и исторические экскурсы собраны в материале «Сниффинг-атаки уходят в прошлое. Или нет?» [Cyber Media, 2023].

Man-in-the-Middle-атаки мы изучали на прошлом уроке. Поэтому просто вкратце напомним, что при MITM-атаках злоумышленники внедряются между пользователем и сервером мессенджера, перехватывая сообщения.

Один из популярных инструментов для выполнения MITM-атак – это Ettercap, позволяющий перехватывать и изменять сетевой трафик между пользователем и сервером.

Процесс перехвата данных:

- Настройка Ettercap для работы в локальной сети.

- Внедрение в коммуникационный канал между пользователем и сервером мессенджера.

- Перехват и расшифровка трафика.

Больше интересной познавательной информации вы найдете в статье «Что такое MITM-атака?» [А. Рудра, 2022].

На первый взгляд, сниффинг и Man-in-the-Middle атаки имеют много общего, однако на самом деле есть очень важное отличие. По сути, это два различных метода перехвата и анализа сетевого трафика, используемые злоумышленниками для получения конфиденциальной информации.

Сниффинг – это пассивная атака, при которой злоумышленник перехватывает и анализирует сетевой трафик без вмешательства в его передачу. Злоумышленник «считывает» данные, проходящие через сеть, и извлекает из них информацию.

Man-in-the-Middle атака – это активная атака, при которой злоумышленник вмешивается в коммуникацию между двумя сторонами, прикидываясь каждым из участников для другой стороны. Таким образом, он может не только перехватывать, но и изменять передаваемые данные.

При этом отметим, что Ettercap, разработанный для Man-in-the-Middle атак, вполне можно задействовать в пассивном режиме сниффинга.

Спуфинг-атаки мы рассмотрели в прошлом уроке и уже знаем, какие есть разновидности спуфинга. В мессенджерах легко «заблудиться», став жертвой IP-спуфинга или DNS-спуфинга, и попасть куда-то «не туда». Например, на вредоносный сайт. Или, допустим, скачать вредоносный файл, став жертвой спуфинга с подменой расширений файлов. Больше про спуфинг можно узнать из статьи «Спуфинг (spoofing) – кибератака» [TAdviser, 2021].

Шпионское ПО – это программное обеспечение, которое может перехватывать данные, в том числе из мессенджеров. Например, записывая нажатия клавиш, как Keylogger, или предоставляя удаленный доступ к устройству, как Remote Access Trojans (RATs). Шпионский софт обычно попадает на устройство пользователя обманным путем. Например, через фишинг. А далее пишет и передает злоумышленникам все данные.

Что можно предпринять, чтобы обезопасить себя от всех этих угроз и получить в свое распоряжение более или менее безопасные мессенджеры? Помимо многократно повторенных мер безопасности (уникальные сложные пароли, двухфакторная аутентификация, биометрическая аутентификация, минимизация использования общественных Wi-Fi-сетей и прочее) есть специфические для мессенджеров возможности защиты аккаунта.

Безопасные мессенджеры и защита аккаунта – меры:

- Регулярное сканирование устройства на наличие вредоносного ПО – операционная система мобильных устройств имеет встроенные антивирусы, которые справляются с основными известными угрозами, и по мере обновления версий усиливают возможности противодействия вредоносному ПО.

- End-to-End Encryption-шифрование (E2EE) или сквозное шифрование – способ передачи данных, в котором только пользователи, участвующие в общении, имеют доступ к сообщениям. End-to-End-шифрование используется по умолчанию, однако всегда нужно проверять наличие замка рядом с именем контакта, чтобы убедиться, что чат зашифрован.

- Опция «Секретные чаты» или «Скрытые чаты» для обмена конфиденциальной информацией – эти чаты не сохраняются на серверах, поэтому информацию из них извлечь намного сложнее. Чтобы активировать опцию, нужно зайти в чат, который требуется скрыть, нажать на имя контакта вверху экрана и выбрать «Скрыть этот чат». Кроме того, можно задать PIN-код для доступа к скрытым чатам.

- Настройка таймера самоуничтожения сообщений – в секретных чатах можно установить таймер самоуничтожения сообщений, чтобы они автоматически удалялись через заданное время.

- Шифрование резервных копий – это можно сделать через «Настройки» > «Чаты» > «Резервная копия чатов» > «Шифрование резервных копий».

- Настройки конфиденциальности – в мессенджерах можно настроить параметры конфиденциальности, чтобы ограничить доступ к личной информации.

Все эти меры позволят сделать использование мессенджеров более безопасным.

Электронная почта

Почему нельзя передавать конфиденциальную информацию через электронную почту? Для электронной почты актуальны абсолютно все те же угрозы, что мы только что рассмотрели для мессенджеров. Кроме того, защита электронной почты – это еще и защита от спама. Давайте вспомним основные правила использования электронной почты

Правила использования электронной почты и защита почты:

- Вход и выход – использование сложных и уникальных паролей и двухфакторная аутентификация для входа в почту и выход из почты по окончании работы с почтой.

- Шифрование электронной почты – использование сервисов, которые поддерживают шифрование сообщений, таких как ProtonMail, и/или программ для шифрования содержимого электронной почты. Например, программы PGP/GPG.

- Использование электронной подписи – например, стандарта S/MIME для шифрования и подписи в электронной почте с помощью открытого ключа.

- Обновление программного обеспечения – обновление почтовых приложений повышает уровень защищенности от известных уязвимостей и угроз.

- Осторожность с письмами с незнакомых адресов – если вы не ждете такие письма (например, разослав резюме и написав там свой электронный адрес для связи), не открывайте письма, пришедшие с незнакомых адресов.

- Осторожность с вложениями и ссылками – не открывайте вложения и не переходите по ссылкам из подозрительных или неожиданных писем. Если вы получаете письмо с вложением или ссылкой от знакомого человека, но оно кажется подозрительным, проверьте его подлинность, связавшись с отправителем через другой канал связи.

- Фильтрация спама и фишинговых писем – если есть почта, защита от спама нужна обязательно. Настройте фильтры для спама и фишинга в своей почтовой программе. Сообщайте о подозрительных письмах своему почтовому провайдеру для улучшения фильтрации. И регулярно проверяйте папку «Спам», потому что защита от спама не всегда срабатывает корректно, и в эту папку могут попасть важные для вас письма.

- Использование защищенных соединений – всегда используйте защищенные протоколы для подключения к почтовому серверу. Проверяйте, что веб-интерфейс электронной почты использует HTTPS.

- Осторожность с общедоступными сетями или общими устройствами – по возможности не заходите в свою личную почту с рабочего компьютера или через общедоступные беспроводные сети. Используйте для срочной связи через почту свой телефон и мобильный Интернет.

- Мониторинг активности учетной записи – настройте уведомления о входе в вашу почту с других устройств и местоположений, чем вы используете обычно. Так вы будете моментально оповещены о том, что кто-то получил доступ в вашу почту, и сможете быстро поменять пароль.

- Резервное копирование данных – создавайте резервные копии важной электронной корреспонденции и храните их в надежном месте. Используйте зашифрованные резервные копии для дополнительной безопасности.

- Проверка на утечки – используйте сервисы для проверки утечек данных для мониторинга компрометации своих учетных данных. Например, онлайн-сервис Have I Been Pwned, где нужно просто ввести адрес электронной почты.

- Ограничение предоставления личной информации – никогда не отправляйте конфиденциальную информацию, такую как пароли, номера кредитных карт или личные данные, по электронной почте.

- Разделение данных – используйте для рабочей переписки рабочую почту. Личную почту по возможности стоит использовать только для личной переписки.

Кроме того, в контексте нашей темы и наших знаний об угрозах стоит отдельно сказать о защите электронной почты от Man-in-the-Middle-атак. Эффективным методом защиты электронной почты от MITM-атак является Mail Transfer Agent – Strict Transport Security (MTA-STS).

Соблюдение этих правил поможет значительно повысить безопасность вашей электронной почты и защитить ваши данные от множества киберугроз. Важно постоянно быть бдительными и информированными о новых методах и средствах защиты.

Защита от телефонного мошенничества и спам-звонков

«Это не телефонный разговор». Данная фраза знакома нам всем еще со времен обычных проводных телефонов. Наши бабушки и дедушки предпочитали не обсуждать политику по телефону, «потому что нас прослушивает КГБ». КГБ – это комитет госбезопасности во времена СССР, выполнявший примерно те же функции, что сейчас выполняет ФСБ.

Почему нельзя обсуждать по телефону конфиденциальную информацию? Кто и каким образом может прослушивать телефонный разговор? Давайте разбираться.

Причины небезопасности телефонных разговоров:

- Неавторизованный доступ к сети оператора – злоумышленники могут получить доступ к оборудованию телекоммуникационных компаний и прослушивать разговоры.

- Использование уязвимостей в мобильных сетях – протоколы мобильной связи, такие как GSM, имеют уязвимости, которые могут быть использованы для перехвата разговоров.

- Слабая шифровка данных – не все мобильные операторы используют хорошее шифрование, что позволяет перехватить разговоры.

Как осуществляется прослушивание телефонных разговоров? Во-первых, с помощью уже известной нам Man-in-the-Middle-атаки. Злоумышленники могут внедриться между вашим телефоном и вышкой сотовой связи, чтобы перехватить разговоры.

Для этого используются устройства, называемые IMSI-catcher (International Mobile Subscriber Identity-catcher) или Stingray. Эти устройства работают, «притворяясь» законными вышками сотовой связи. Телефон автоматически подключается к ним, и злоумышленники могут перехватывать все данные, включая разговоры. И вот как это делается.

Перехват телефонных переговоров:

- Устройство IMSI-catcher посылает мощный сигнал, заставляя телефоны в радиусе действия подключаться к нему вместо настоящей вышки сотовой связи.

- IMSI-catcher идентифицирует уникальные номера всех телефонов в радиусе приема и перехватывает их трафик, включая голосовые звонки и SMS.

- Полученные данные могут быть декодированы с помощью специализированного программного обеспечения для извлечения голосовых разговоров.

Как извлекают нужную информацию из телефонного разговора? Например, по кодовому слову. Извлечение нужной информации из телефонного разговора по кодовому слову предполагает использование технологий и методов обработки аудиоданных для автоматического поиска и извлечения конкретных фраз или слов в больших объемах аудио.

Методы и технологии извлечения информации:

- Автоматическое распознавание речи – технологии ASR (Automatic Speech Recognition) позволяют преобразовывать аудио в текст, что позволяет искать и анализировать текстовые данные для извлечения нужной информации.

- Алгоритмы поиска по ключевым словам – алгоритмы Keyword Spotting специально разработаны для обнаружения заданных слов или фраз в аудио потоке. Они работают даже в режиме реального времени и могут сигнализировать при обнаружении ключевых слов.

- Машинное обучение и искусственный интеллект – специально обученные модели задействуются для анализа текста и выявления релевантной информации на основе контекста и заданных критериев.

Процесс сбора данных:

- Запись и сбор данных – разговоры записываются и хранятся для последующей обработки. Это может быть выполнено на уровне оператора связи или с использованием специальных устройств и программного обеспечения для прослушивания.

- Преобразование речи в текст – системы ASR преобразуют аудиофайлы в текст. Современные ASR-системы, такие как Google Speech-to-Text или IBM Watson, могут точно распознавать речь и обрабатывать большие объемы данных.

- Поиск ключевых слов – в преобразованном тексте алгоритмы поиска ключевых слов обнаруживают заданные фразы или слова. Эти алгоритмы могут быть основаны на регулярных выражениях или более сложных методах машинного обучения.

- Извлечение и анализ данных – после обнаружения ключевых слов извлекается соответствующий контекст, и информация анализируется для последующего использования. Это может включать сохранение фрагментов текста или аудио для детального анализа.

Программное обеспечение для сбора данных:

- Deepgram – платформа для автоматического распознавания речи, предлагающая возможности поиска по ключевым словам и анализу аудио данных.

- Nuance Communications – система для распознавания речи и обработки естественного языка, включая функции для поиска ключевых слов в разговорных данных.

- Amazon Transcribe – сервис от Amazon Web Services, который преобразует речь в текст и позволяет искать ключевые слова в больших объемах аудио данных.

Как это все работает? Предположим, злоумышленник хочет отслеживать упоминания слова «пароль» в телефонных разговорах:

- Все звонки записываются и сохраняются в аудиофайлы.

- Записи передаются в ASR-систему, которая преобразует аудио в текст.

- Алгоритмы поиска по ключевым словам анализируют текстовые данные и находят все упоминания слова «пароль».

- В случае обнаружения ключевого слова система может извлечь и сохранить фрагменты текста и аудио, содержащие это слово, для дальнейшего анализа.

Дело в том, что роботы (да и обычные мошенники) могут задавать наводящие вопросы и провоцировать на получение от вас определенного ответа, который потом можно будет использовать против вас. Это, кстати, основная причина, почему нежелательно говорить по телефону «Да»:

- Запись вашего согласия – мошенники могут записать ваш голос, произносящий «Да», и использовать эту запись для совершения мошенничества. Например, они могут утверждать, что вы согласились на покупку или подписку на услугу. Запись вашего согласия может быть использована для подтверждения транзакций, которые вы на самом деле не совершали.

- Социальная инженерия – говоря «Да», вы можете непреднамеренно подтвердить мошенникам важную информацию. Они могут использовать этот прием для создания доверия или сбора информации, которая затем может быть использована в дальнейших атаках или мошенничестве.

- Финансовые мошенничества – мошенники могут использовать запись вашего согласия для авторизации финансовых операций. Это может включать открытие кредитных счетов, перевод средств или другие виды финансовых махинаций.

Как поступить, если вы уже взяли трубку, например, ожидая звонков после рассылки резюме на вакансию? Вместо прямого ответа «Да» используйте полные и открытые ответы, которые сложно использовать в качестве записи для мошенничества. А еще лучше просто положите трубку, как только выяснится, что это не тот звонок, которого вы ожидаете. Это самая лучшая защита от звонков мошенников.

И, наконец, еще один важный аспект темы. Как понять, что ваш телефон или мессенджер прослушивают, вашу почту читаете не только вы и ваши адресаты, а на устройство попало шпионское или иное вредоносное программное обеспечение?

Достоверно без специального обследования компьютера или телефона этого не скажет никто, однако некоторые моменты должны навести на такие размышления.

Признаки перехвата данных и наличия вредоносного ПО на устройстве:

| | Неожиданные всплывающие окна и реклама – появление большого количества всплывающих окон и рекламы, особенно если они появляются на надежных сайтах, которые обычно не содержат такую рекламу. |

| | Замедленная работа устройства – устройство начинает работать медленнее без очевидной причины. Вредоносное ПО часто использует ресурсы системы, что приводит к замедлению работы. |

| | Необычная активность сети, даже когда вы не используете Интернет – увеличение использования данных мобильной сети или Wi-Fi может указывать на передачу данных без вашего ведома. |

| | Перегревание телефона – ненормальная активность сети может вызвать перегрев гаджета. |

| | Неизвестные приложения и процессы – появление неизвестных приложений или процессов, особенно если они начинают автоматически запускаться при старте системы. |

| | Самопроизвольное включение камеры и диктофона – это может указывать на работу шпионского софта. |

| | Изменения в настройках системы, которые вы не делали – например, разрешения для приложений, которые вы не предоставляли, особенно доступ к хранилищу, камере, функции звукозаписи. |

| | Неожиданные перезагрузки и аварийные завершения работы – устройство неожиданно перезагружается или завершает работу без явной причины. |

| | Быстрое снижение заряда батареи – это может указывать на активность вредоносного ПО, которое работает в фоновом режиме. |

Что делать, если у вас нет возможности обратиться к специалисту и проверить смартфон или планшет на наличие вредоносного ПО? Самый простой выход – сбросить гаджет к заводским настройкам. Разумеется, все данные с устройства пропадут, поэтому самые важные файлы следует сохранить в другом месте – например, в облачном сервисе.

Правда, тут есть один момент: не исключено, что вредоносное ПО вы получили с одним из таких вроде бы безобидных файлов. Это будет понятно достаточно быстро. Если при скачивании файлов на «обновленное» до заводских настроек устройство оно вновь начнет перегреваться, отключаться, перезагружаться, значит, дело в содержимом этих файлов.

Итак, вы теперь знаете о безопасности в Интернете достаточно много. Достаточно для того, чтобы защитить свое устройство и свои аккаунты на самом простом пользовательском уровне. Далее вас ждет последний проверочный тест в нашем курсе и, по вашему желанию, новые встречи на других наших курсах и программах.

Проверьте свои знания

Если вы хотите проверить свои знания по теме данного урока, можете пройти небольшой тест, состоящий из нескольких вопросов. В каждом вопросе правильным может быть только один вариант. После выбора вами одного из вариантов система автоматически переходит к следующему вопросу. На получаемые вами баллы влияет правильность ваших ответов и затраченное на прохождение время. Обратите внимание, что вопросы каждый раз разные, а варианты перемешиваются.

Мы поздравляем вас с успешным прохождением нашего курса и желаем дальнейших успехов во всех ваших делах и начинаниях!

Ольга Обломова

Ольга Обломова